信息收集

信息收集:

忙里偷闲,总结了一下信息收集的相关知识,后面会对每一个部分进行详细的介绍。

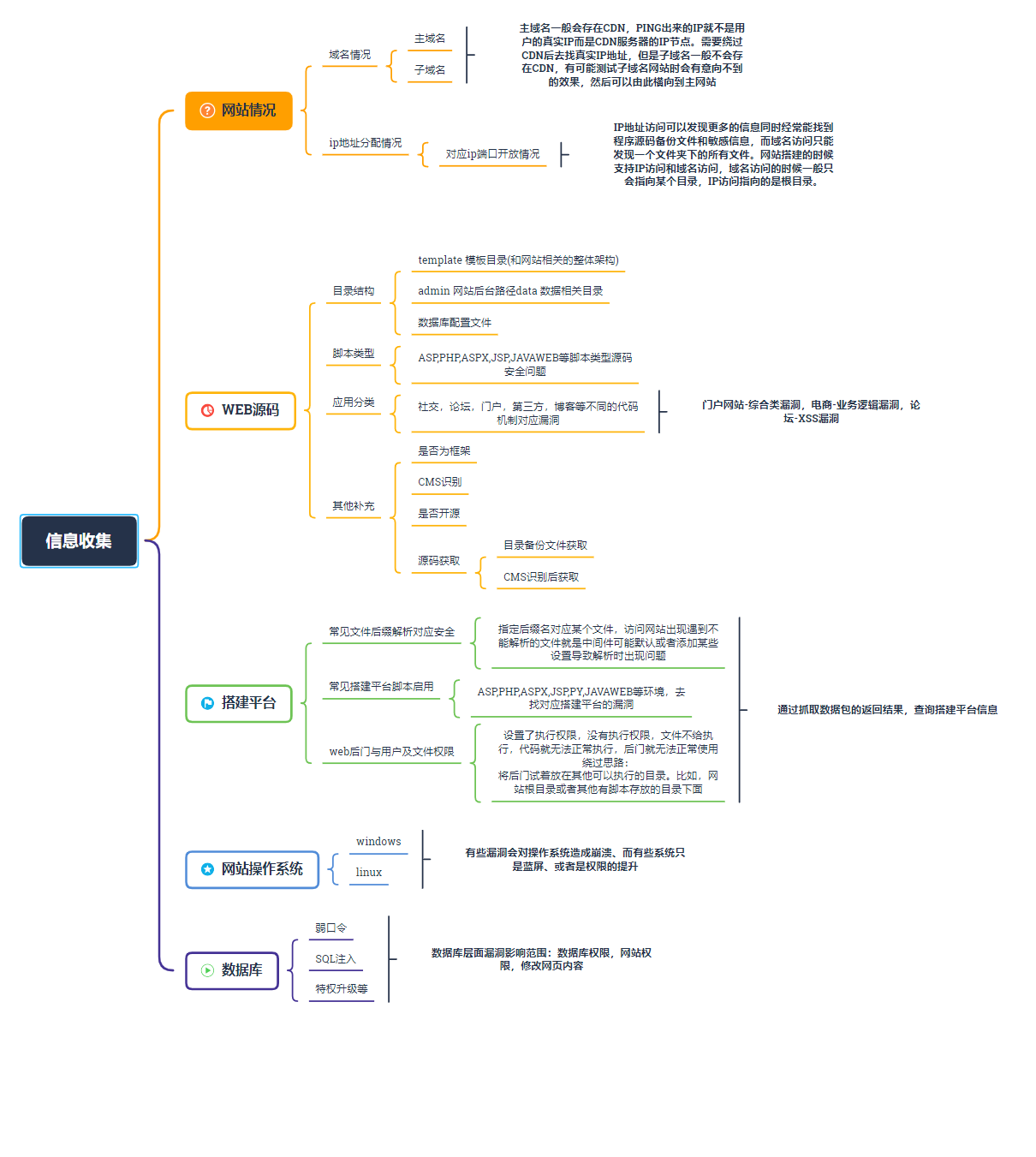

网站情况

收集域名信息

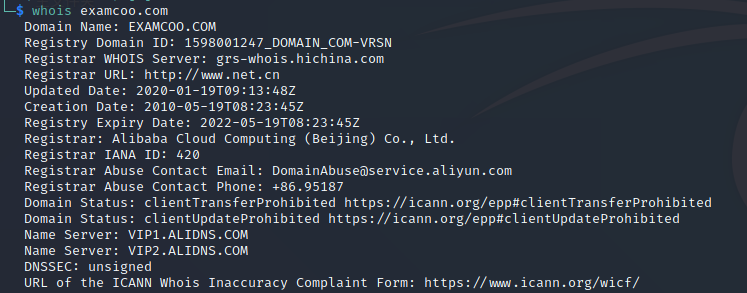

1.Whois查询

Whois是一个用于查询域名是否被注册以及注册域名详细信息的数据库(如域名所有人,域名注册商),同时用于收集ip地址信息,在kali系统中是已经默认安装好的。使用方式:whois + 域名

2.超级ping

在www.ping.cn中检测域名对应的ip,如果IP都一样,可以暂且认为其真实ip为检测到的,可以通过直接访问ip看看和域名访问到的是否一样。

3.子域名收集

(1)可以通过Layer子域名挖掘直接检测

4.端口信息收集

使用namp进行扫描

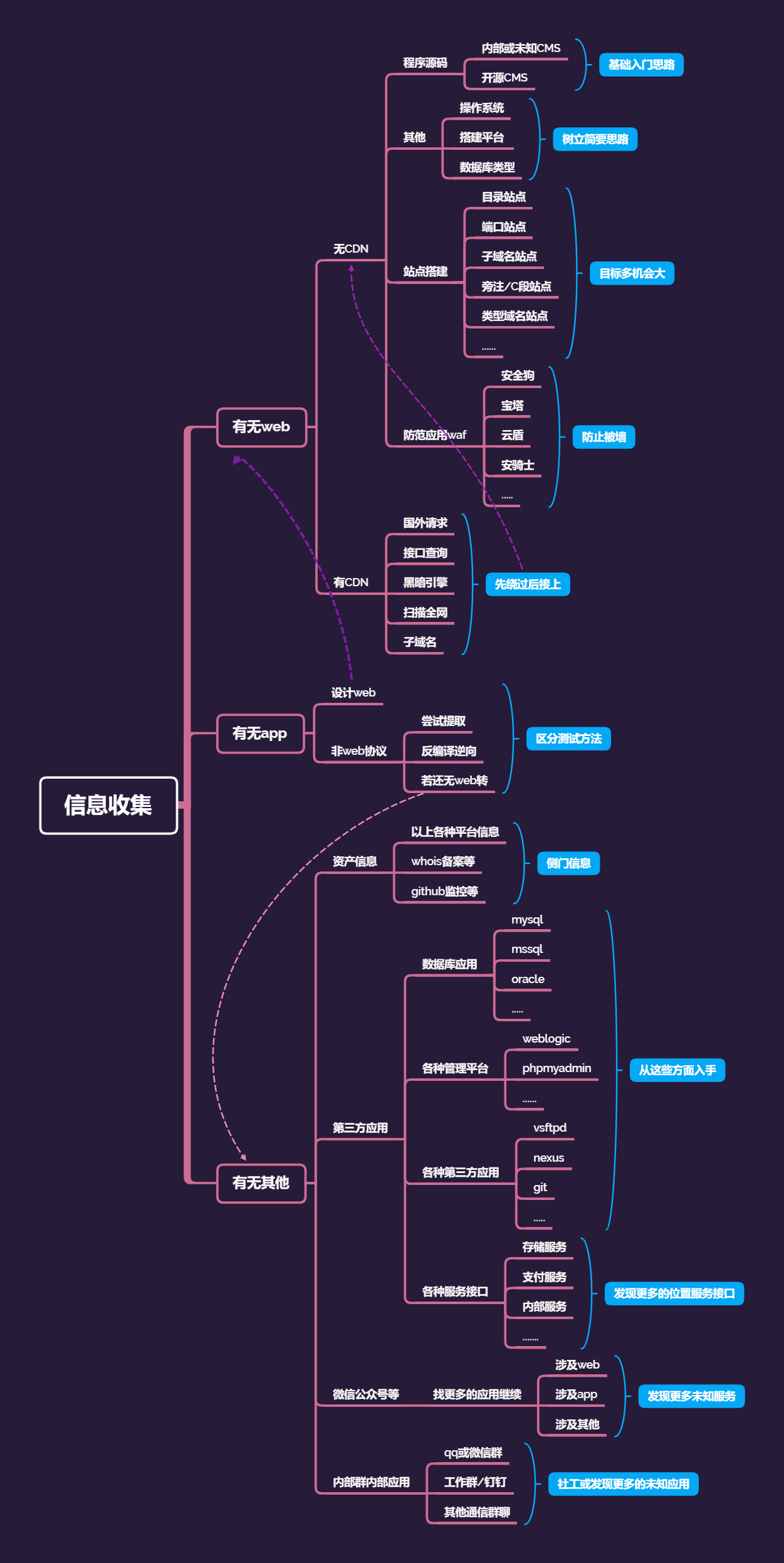

小迪安全-信息收集

站点搭建分析:

搭建习惯-目录型站点

简单的理解就是当网站的两个页面不同时,其目录下搭建的源码不同,例如:学生网站的上面通过后台扫描探针发现有一个bbs的目录一点击发现是一个bbs的论坛网站如:www.xxx.com/bbs,其界面与主界面不同,我们把这个称为目录型网站、可以有两种找到漏洞的思路一个是主站的漏洞另外的一个是bbs上面的漏洞。

搭建习惯-端口类站点

这种情况是在主网站的端口中存在其他的界面,就是在同一台服务器上,以端口来把网站进行分开,与目录型站点不同的是,其子界面是放在端口中的,目录型是放在目录中。

搭建习惯-子域名站点

子域名的搭建源码和主域名不同,但是在同一ip,但是现在的主流网站都是采用的这种模式且子域名和网站之间很有可能是不在同一台的服务器上面。

搭建习惯-类似域名站点

有些公司由于业务的发展将原来的域名弃用、选择了其他的域名但是我们访问他的旧的域名还是能够访问、有的是二级域名的更换而有的是顶级域名(.com)的更换,可以通过他的旧的域名找到一些突破口

搭建习惯-旁注,c段站点

旁注:同一个服务器上面存在多个站点、但是你要攻击的是A网站由于各种原因不能完成安全测试。就通过测试B网站进入服务器然后在攻击A网站最终实现目的。通过旁注查询可以发现同一个服务器上面有两个站点可以通过对另外的一个站点进行突破,可以通过一些旁注查询网站来查询。

C段:不同的服务器上面存在不同的网站,通过扫描发现与你渗透测试的是同一个网段最终拿下服务器、然后通过内网渗透的方式拿下渗透服务器。

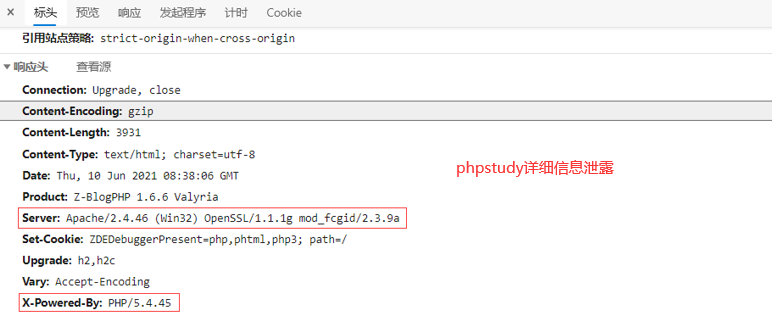

搭建习惯-搭建软件特征站点

有的网站是借助于第三方的集成搭建工具实现例如:PHPstudy、宝塔等环境这样的集成环境搭建的危害就是泄露了详细的版本信息

phpstudy搭建了之后在默认的站点安装了phpmyadmin有的网站没有做安全性直接可以通过用户名:root密码:root 登录进入

识别WAF

对于一个网站要是使用了waf而渗透人员没有识别直接使用工具进行扫描有可能会导致waf将你的ip地址拉入黑名单而不能访问。而识别waf在于有针对性行的绕过各个厂商的waf可能存在着不同的绕过思路。